Das Darknet wird von dem Bundesamt für Sicherheit in der Informationstechnik wie folgt definiert:

Darknet und TOR werden dabei oft synonym verwendet, aber es gibt auch noch andere, weniger bekannte Netzwerke, die unter o.g. Definition subsumiert werden können.

Beispiele für weitere Netzwerke: I2P (Invisible Internet Projekt) ist ein Darknet das auf der Peer to Peer Technik funktioniert. D.h. jeder Nutzer wird zum Teil des Netzwerks über den der Datenverkehr läuft. Das Netzwerk ist geschlossen, es ist im Gegensatz zu TOR keine Weiterleitung ins Internet möglich. Als Teilnehmer des Netzes verbreitet man unweigerlich illegale Inhalte weiter. Es stellt sich daher die Frage inwieweit Haftungsprivilegien, die für Provider gelten, auf Teilnehmer des I2P-Netztes übertragbar sind. Das ZeroNet basiert ebenso auf der Peer to Peer Technik, statt IP-Adressen werden öffentliche Schlüssel, die mit der Bitcoin Kryptografie BIP32 erzeugt werden, verwendet. Das ZeroNet hat eine TOR-Funktionalität implementiert.

Um in das TOR-Netzwerk zu gelangen, benötigst Du spezielle Zugangstechnik. Üblicherweise wird dafür der TOR-Browser, ein modifizierter Firefox, verwendet. Aber auch der Brave Browser hat eine Option ins TOR-Netzwerk zu gelangen. Das Tor2Web Projekt versucht darüber hinaus, das TOR-Netzwerk jedem Browser zugänglich zu machen, allerdings ist es in meinen Tests bzgl. Verfügbarkeit der Proxys recht unzuverlässig.

Wie funktioniert TOR?

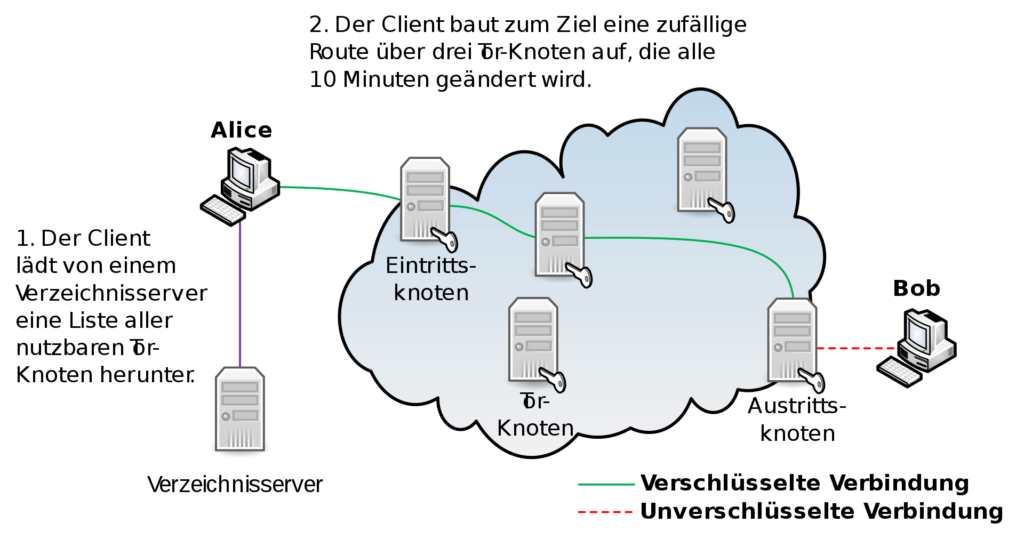

Um nun ins TOR-Netzwerk zu gelangen, lädt der TOR Browser eine Liste von TOR-Nodes (Servern) herunter und wählt eine Route über 3 Server aus. Für jeden Server wird eine eigene Verschlüsselung dem Datenverkehr hinzugefügt. Die Datenpakete werden so wie bei einer Zwiebel mit Schalen umhüllt. Dieses Prinzip gab dem System auch den Namen The Onion Router. Die Verbindungen werden alle 10 Minuten gewechselt. Verlässt man nach dem dritten Tor Node das Netzwerk, wird die restliche Verbindung nicht durch TOR verschlüsselt. Https Verschlüsselungen bleiben aber weiterhin aktiv. Es gibt aber auch Server, die direkt mit dem TOR Netzwerk verbunden sind und innerhalb des TOR-Netzwerks aufgerufen können. Diese haben die .onion Domainendung.

Grafik: Arbeitsweise von TOR. Quelle Wikipedia Lizenz: Copyrighted free use https://commons.wikimedia.org/wiki/File:TOR_Arbeitsweise.svg

Auf Wikipedia wird darauf hingewiesen, dass jemand, der eine ausreichend große Anzahl von TOR-Knoten überwachen kann, die Kommunikation über das TOR-Netzwerk nachvollziehen kann.

Im November 2014 z.B. gelang es dem FBI im Rahmen der Operation Onymous Personen zu deanonymisieren und es kam zu 17 Verhaftungen weltweit.

Im Jahr 2020 wurde entdeckt, dass die vermutlich staatlich unterstützte Hackergruppe KAX17 ungefähr 900 infizierte Server betreibt, die von bis zu 16 % der Tor-Benutzer genutzt wurden.

Wie wird das TOR Netzwerk genutzt?

Mit dem TOR Browser kannst Du weiterhin normale Webseiten im öffentlichen Netz aufrufen. Wie bei einem VPN kontaktierst Du aber den aufgerufenen Webserver nicht mehr mit Deiner eigenen IP-Adresse, sondern mit einer des TOR-Netzwerks. Da die Liste der Tor-Server öffentlich bekannt ist, kann der Betreiber des Webservers Aufrufe über das TOR-Netzwerk als solche erkennen.

Im TOR-Netzwerk finden sich ganz normale Webseiten. Du kannst dort z.B. Nachrichtenseiten, Blogs, Linklisten, Boards oder Shops aufsuchen. Diese verwenden oft Software, die man so auch im öffentlichen Internet sieht. Manche Webseiten bieten ihren Inhalt sowohl im öffentlichen Internet (Clear Web) als auch im TOR-Netzwerk an. Für die Bezahlung im TOR-Netzwerk werden Kryptowährungen, wie Bitcoin genutzt. Die im TOR-Netzwerk angebotenen Waren und Dienstleistungen sind jedoch in der Regel illegal.

Zum Wiedererkennen von Personen werden im TOR-Netzwerk gern PGP-Keys verwendet. Der öffentliche PGP-Schlüssel wird wie ein Ausweis benutzt um auf unterschiedlichen Webseiten (z.B: Shops) nachzuweisen, dass es die selbe Person wie auf der anderen Plattform ist. PGP-Keys funktionieren nach dem Prinzip der Geheimtinte: Mit dem öffentlichen Schlüssel (Zitronensaft) wird eine Nachricht verfasst, wer den privaten Schlüssel (Bügeleisen) besitzt, kann die Nachricht lesen und somit auch beantworten. Ein Tool zum Verwalten von PGP Keys wäre z.B: Kleopatra. Auf öffentlichen Key Servern kann man nach PGP Keys (z.B. mit einer E-Mail-Adresse) suchen. Du kannst Dir natürlich auch die Keybase-App von keybase.io installieren. Diese Key-Server haben allerdings keine 100% vollständige Liste aller PGP-Keys.

Wie suche ich im TOR-Netzwerk?

Das TOR-Netzwerk wird von Suchmaschinen wie Google nicht indiziert, aber es gibt Suchmaschinen, die eine Suche im Darknet ermöglichen. Bei den IACA Darkweb Tools gibt es Formular, mit dem man die Suche in diversen Dark Web Suchmaschinen auslösen kann. Eine der bekanntesten Suchmaschinen ist AHMIA. Diese lässt sich auch außerhalb des TOR-Netzwerks bedienen, lediglich die Fundstücke lassen sich nur mit TOR-Zugang aufrufen. Will man AHIMIA im Tor-Netzwerk öffnen, muss man diese kryptische URL öffnen: juhanurmihxlp77nkq76byazcldy2hlmovfu2epvl5ankdibsot4csyd.onion

TOR-Domains sehen immer so kryptisch aus und enden auf .onion. Onion ist keine offizielle Top-Level-Domain, die von der IANA vergeben worden wäre.

Es gibt auch öffentlich verfügbare Linklisten wie das Hidden Wiki, welches allerdings seine letzte Aktualisierung 2021 erhalten hat.

Webseiten im TOR-Netzwerk sind nicht dauerhaft erreichbar. Zum einen kann es beim Verbindungswechsel des TOR-Servers zu technisch bedingten Unterbrechungen kommen. Zum anderen ist die Fluktuation einfach höher. Neben Beschlagnahmen durch Behörden oder DDOS-Attacken „verfeindeter“ Gruppen kam es auch schon vor, dass ein Shop Betreiber, das Geld, welches in seinem Käuferschutz-Angebot eingezahlt wurde, einsackte und die Webseite dichtmachte.

In den Artikeln von OSINT-Curious und OSINTambition über Darknet-OSINT sind viele weitere nützliche Webseiten für Recherchen verlinkt.

Welche Rechercheansätze gibt es?

Natürlich verändern sich die Methoden jetzt nicht großartig, nur weil eine Webseite im Tor-Netzwerk zu finden ist. Die Benutzer dort verhalten sich, wie sich Benutzer eben verhalten. Sie lassen hier und da einen Brotkrumen fallen. Recherchemethoden, wie man sie bisher nutzte, sind daher auch im TOR-Netzwerk sinnvoll einsetzbar. Deswegen finden sich in folgenden Beispielen auch keine Überraschungen:

- PGP-Keys helfen dabei Identitäten über mehrere Server hinweg zu verfolgen.

- Fotos können Metadaten wie Kameramodell oder Geookoordinaten enhalten

- Fotos können Bildinhalte enthalten, die auf den Aufnahmeort schließen lassen

- Fotos können Bildinhalte enthalten, die bei der Identifikation einer Person helfen können

- Kryptowährungsrecherchen

- Sammeln von Informationen

- Suchen im Clearnet nach im Darknet gefundenen Informationen

- Kontaktaufnahme (nichts für Anfänger)

- Klassische Methoden wie Schreibstilanalyse (z.B. typische Schreibfehler, Wortschatz – eine Aufgabe für Profis)