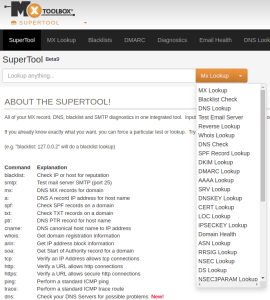

Es gibt verschiedene Webseiten, die Dir die IP-Adresse eines Webservers anzeigen. Größere Webseiten haben aber oft auch mehrere IP-Adressen oder vielleicht auch neben der IPv4 eine IPv6 Adresse. Ich habe mir daher den Dienst MXToolbox einmal näher angesehen, mit dem Du diverse Abfragen stellen kannst.

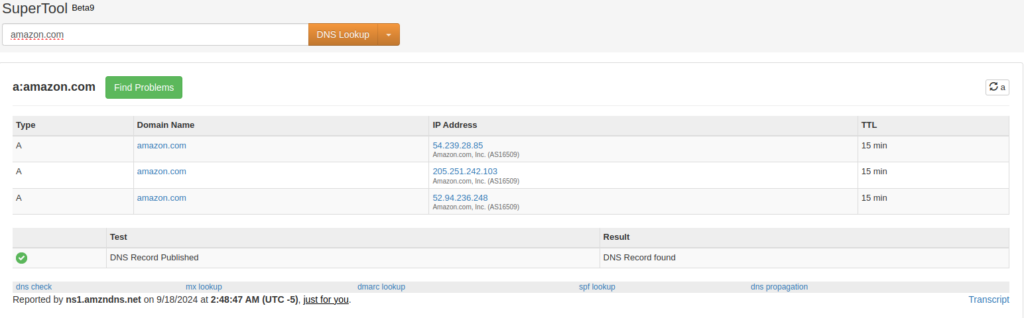

Wenn Du nun alle IPv4 Adressen eines Webservers herausfinden möchtest, bietet sich der DNS Lookup an:

Offensichtlich verwendet Amazon 3 IP-Adressen für amazon.com. Dies ist der sogenannte A-Record.

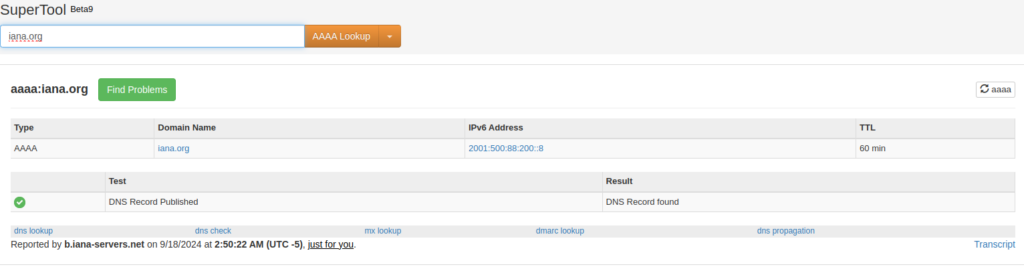

Um die IPv6 zu erfahren benötigst Du dagegen den AAAA-Record. MXToolbox bietet hierfür einen AAAA-Lookup. Da Amazon keine IPv6 Adresse hat, habe ich Iana.org abgefragt:

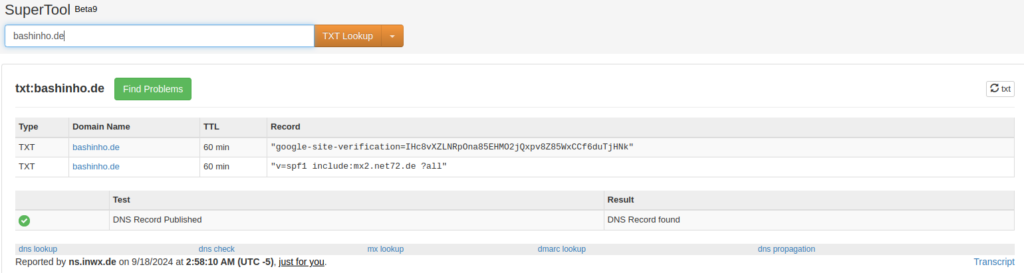

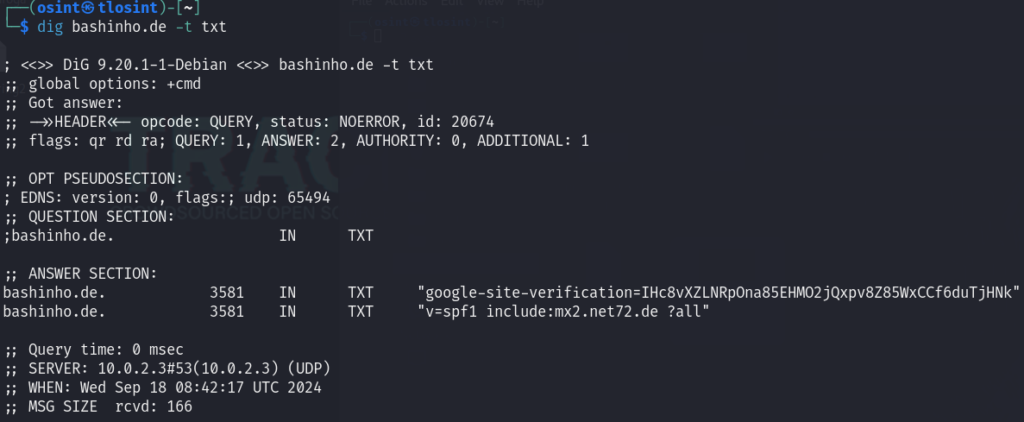

An manchen DNS-Einträgen hängen auch txt-Einträge. In diesem Fall zum Beispiel die ID einer Google Site Verification, mit der ein Nutzer der Google Search Console seinen Seitenbesitz nachweisen kann. Mit der Google Search Console kann ein Webmaster sehen, ob alle wichtigen Seiten indexiert wurden, welche Suchbegriffe verwendet wurden, damit Google die Website in den Suchergebnissen anzeigt und natürlich sieht man auch wie oft der Link angeklickt wurde.

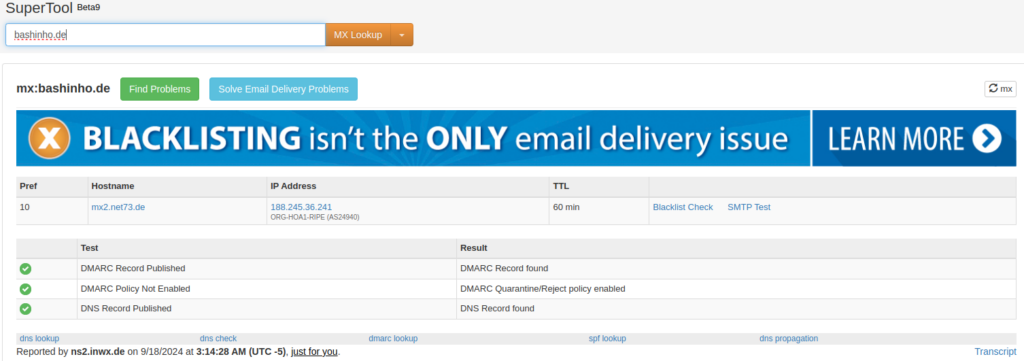

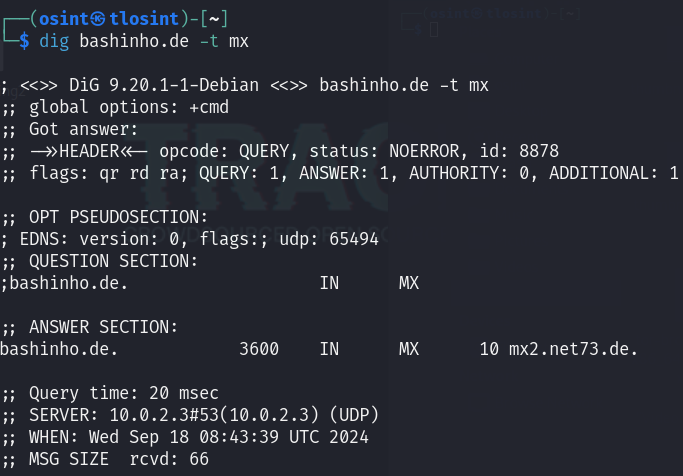

Mit dem MX Lookup kannst Du dagegen die IP-Adresse des Mailservers finden:

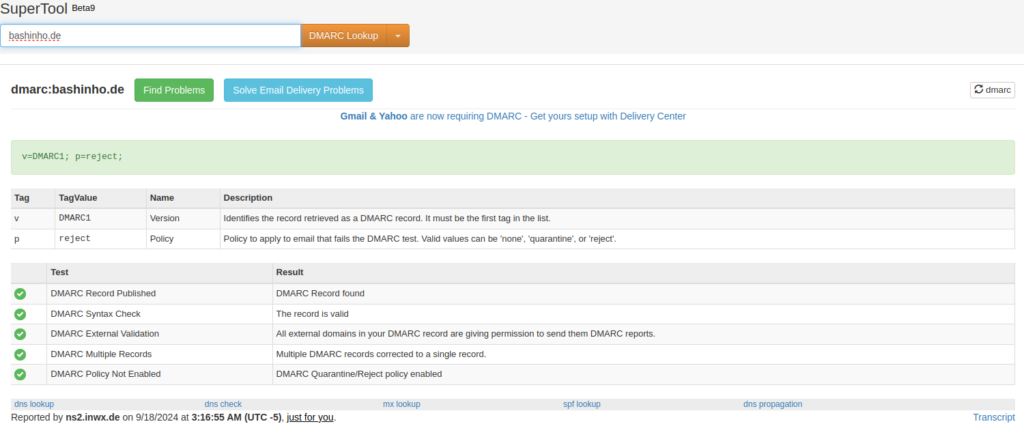

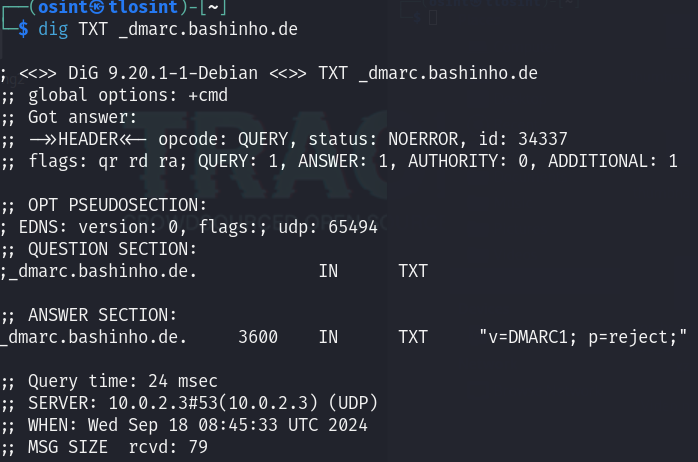

Wie Du siehst wird Dir angezeigt, dass zu dem Mailserver ein DMARC Record vorhanden ist. DMARC wird einsetzt um den Mailserver gegen Missbrauch zu schützen. Auch diesen Eintrag kannst Du Dir ansehen.

Zusätzlich kannst Du, wenn Du z.B. wegen E-Mail Spoofing recherchierst, nicht nur den DMARC Record abfragen, sondern auch noch SPF und DKIM. Um DKIM abzufragen, benötigst Du den S-Record der DKIM Signatur. Diesen kannst Du z.B. in einem E-Mail-Header finden. In der Zeile steht dann DKIM-Signature und im Zeilenverlauf irgendwann auch s=<SELECTOR>

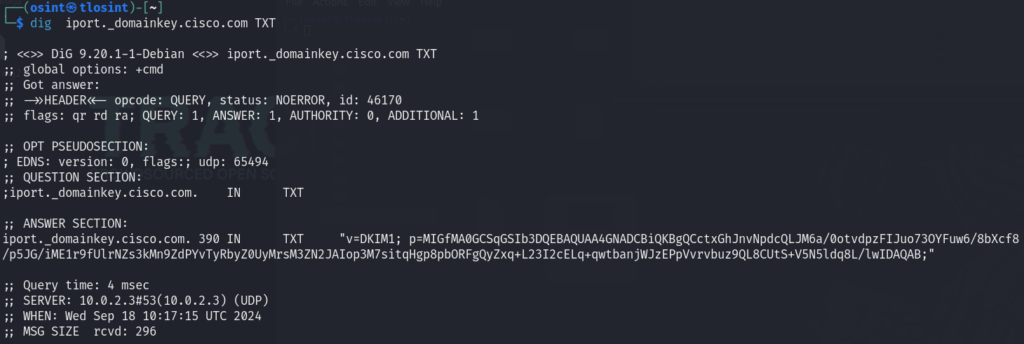

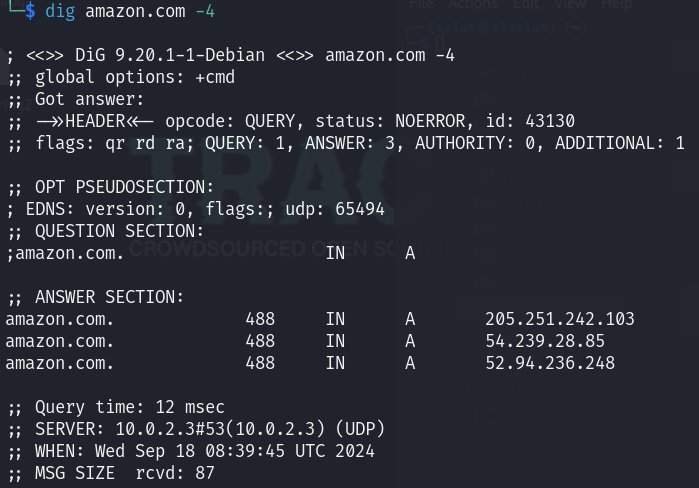

Als Bash Nutzer kannst Du das natürlich auch mit dem Programm dig erledigen:

IPv4 Adressen erhältst Du mit

dig amazon.com -4

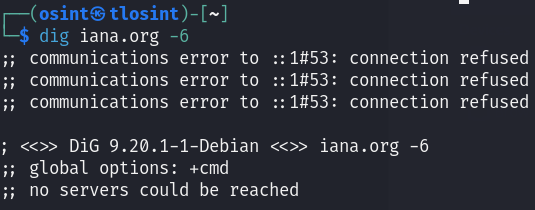

Da mein Internetzugang lediglich IPv4 kann, erhalte ich bei der Abfrage von IPv6 Adresse kein Ergebnis:

Den TXT Records erhältst Du mit

dig bashinho.de -t txt

Den Mailserver bekommst Du mit

dig bashinho.de -t mx

Und den DMARC Eintrag siehst Du mit

dig TXT _dmarc.bashinho.de

Der dig Befehl für SPF wäre:

dig <DOMAIN> TXT

Ja, das ist der normale dig für das Anzeigen von txt einträgen im DNS Record. Im Ergebnis findet sich ein Eintrag in dem v=spf1 steht, wenn spf genutzt wird. Falls zu viel im txt steht kannst du diesen auch mit grep danach durchsuchen:

dig <DOMAIN> TXT | grep "v=spf1"

Wie oben schon erwähnt, benötigst Du den Selector für eine DKIM Abfrage. Für einen Server können mehrere DKIMs existieren. Wen Du Glück hast, kannst du den Eintrag in einer DMARC Abfrage finden, aber dafür gibt es keine Garantie.

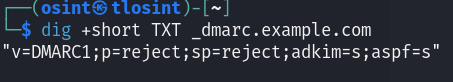

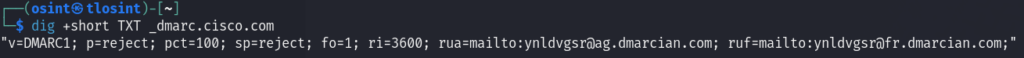

dig TXT _dmarc.<DOMAIN>In folgendem Beispiel habe ich noch +short als Parameter mitgegeben, damit die Ausgabe übersichtlicher wird:

In diesem Beispiel sehen wir zwei S-Records, auch wenn die Reihenfolge vertauscht ist.

Im nächsten Beispiel sehen wir keinen S-Record, obwohl DKIM eingerichtet ist:

Wenn Du den DKIM-Selector im Mailheader gefunden hast (Beschreibung siehe oben), kannst Du ihn wie folgt abfragen:

dig <SELECTOR>._domainkey.<DOMAIN> TXT